我们前面已经测试了Panabit通过iWAN实现异地分支三层组网的场景(零成本自建企业级SD-WAN!用Panabit手搓iWAN实战),拿到专业版授权之后,我们又测试了异地分支使用iWAN交换二层组网的场景(异地组网新姿势!用Panabit iWAN打通跨VLAN二层网络,避坑指南送给你)。

整体测试下来,我们发现iWAN交换的二层转发跟VXLAN还不一样(VXLAN小实验:降本增效,将MV互联网专线伪装成数字电路),很重视VLAN的配置,通过本地VLAN、转发VLAN和端口模式等配置来进行VLAN标签的匹配。不过,我们也发现,只有iWAN服务端能够添加多个端口,iWAN客户端上线时只能指定一个内网端口加入二层转发,如果涉及到多个VLAN的场景,可能需要用到三层交换机才能支持。

所以,我们本次升级一下组网环境,用4台Panabit组网,外加使用交换机来模拟一下多VLAN的场景。大致的组网示意图如下所示:

本次我们使用Panabit4作为iWAN服务端,Panabit1、Panabit2和Panabit3作为iWAN客户端,测试如何接入到不同VLAN进行互通。

首先,我们还是将四台Panabit设备以网关模式上线,服务端Panabit4的网络配置如下:

客户端Panabit1的网络配置如下:

客户端Panabit2的网络配置如下:

客户端Panabit3的网络配置如下:

在配置iWAN服务端之前,我们首先要完成地址池配置。在【对象管理】下的【账号管理】模块,切换到【组织架构】页签,点击【添加用户组组】,我们创建一个给iWAN服务用的用户组iWAN,并指定客户端的IPv4地址范围和DNS。

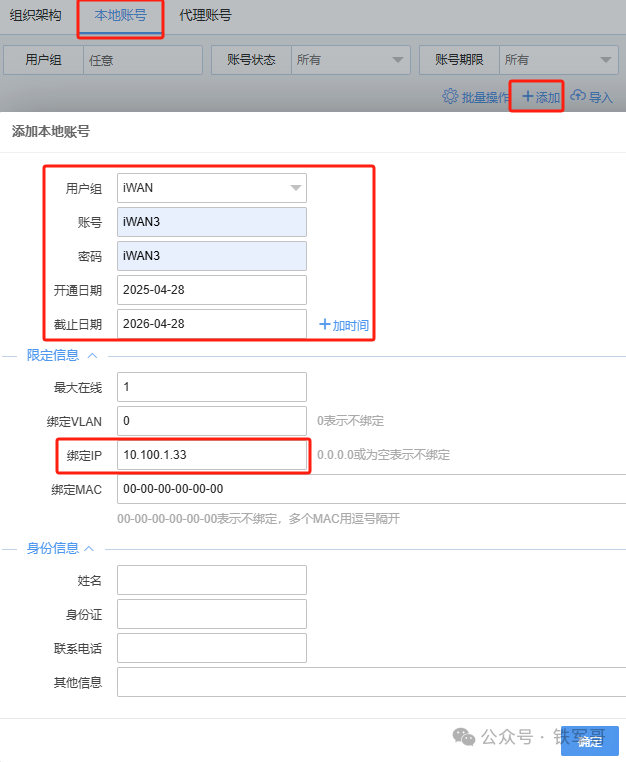

对应本地认证的认证方式,我们再点击【添加本地账号】来创建一个iWAN客户端账号,并绑定IP地址。

重复操作,完成3个iWAN客户端账号的创建。

配置完地址池和本地账号之后,进入【虚拟专网】下的【iWAN服务】页面,完成服务端的创建。

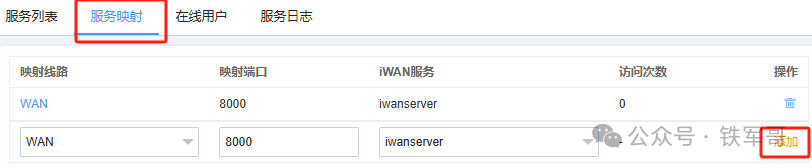

然后切换到【服务映射】页签,点一下iWAN服务后面对应的【添加】按钮,就可以将WAN口的8000端口映射到了刚创建的iWAN服务上了。

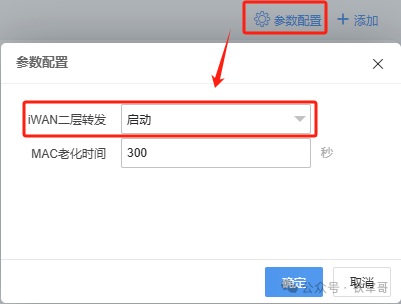

在【虚拟专网】下的【iWAN交换】页面,先修改右上角的【参数配置】,启动设备的iWAN二层转发功能。

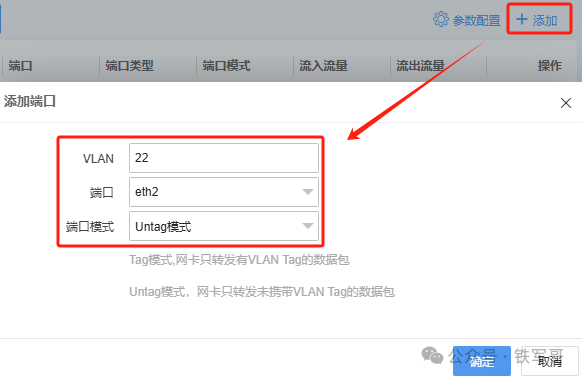

然后,再点击后面的【添加】按钮,添加iWAN交换端口。这里的端口模式分为Tag模式和Untag模式,我们将eth2接口配置为Untag模式,指定接入到VLAN 22,后续直接挂一台主机。(网络之路24:VLAN基础实验)

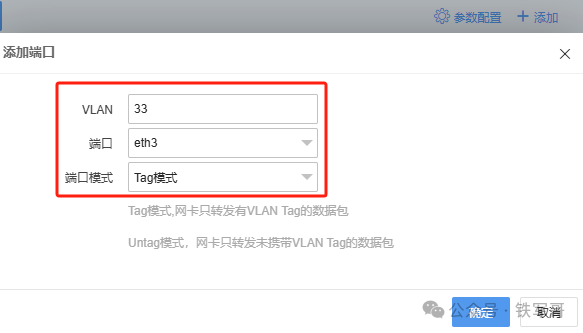

然后,我们将eth3接口配置为Tag模式,指定接入到VLAN 33,后续下挂一台交换机。

对于Untag模式,一个端口只能设置一个不带标签的VLAN,重复添加会将当前的VLAN设置为Untag模式,同时把之前的VLAN标签转换为Tag模式;对于Tag模式,可以重复添加,会追加显示,如下所示:

到这里,iWAN服务端就搭建好了,我们继续配置iWAN客户端。

在客户端Panabit1的WEB页面,在【虚拟专网】下的【iWAN客户端】模块,点击【添加】来创建一个iWAN客户端。

如上图所示,我们需要填入跟服务端匹配的服务器IP、服务器端口、iWAN账号和密码;二层转发选择【开启】,本地网卡选择eth2,本地VLAN为0,转发VLAN配置为11。

同理,配置客户端Panabit2上线,二层转发选择【开启】,本地网卡选择eth2,本地VLAN为0,转发VLAN配置为22。

配置客户端Panabit3上线,二层转发选择【开启】,本地网卡选择eth2,本地VLAN为0,转发VLAN配置为33。

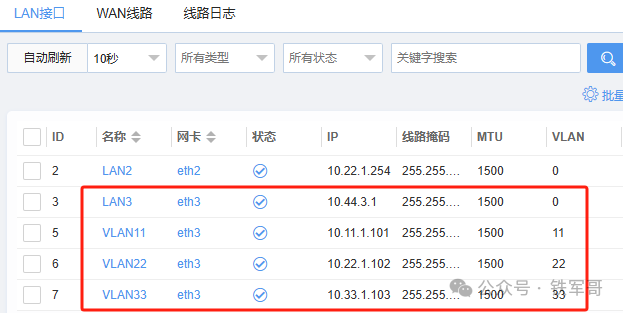

可以看到,3个iWAN客户端均上线成功,且获取到了指定的IP地址。我们回到iWAN服务端,在【iWAN交换】页面,可以看到自动添加的3个iWAN客户端的端口,端口名称显示为【客户端账号/IP地址】,端口类型为远端端口,端口模式是Tag,这里的Tag和前面的所属VLAN相对应。

目前看来,应该是服务端Panabit4下的eth2端口能够和客户端Panabit2下的主机通信,服务端Panabit4下的eth3端口能够带VLAN标签分别和三个客户端下的主机通信。

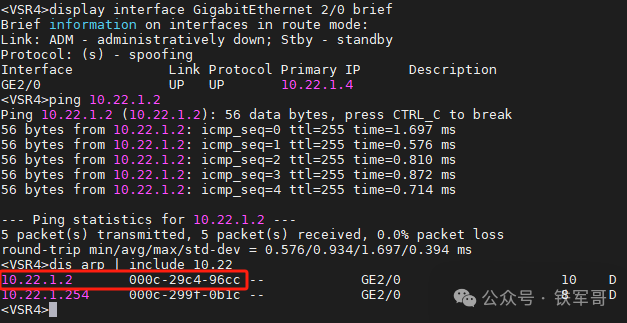

先验证一下服务端Panabit4下的eth2端口和客户端Panabit2下的主机通信。

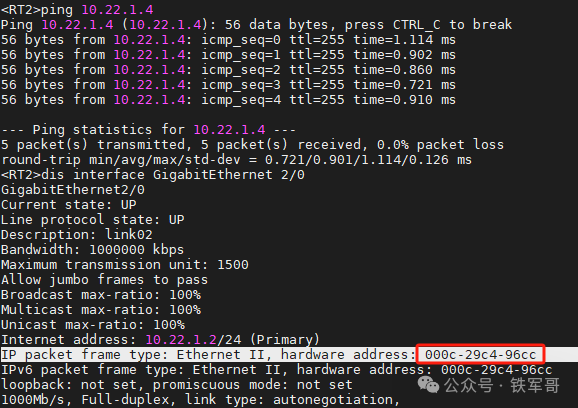

记一下这里的MAC地址,我们到对端设备上看一眼。

可以看到,对端主机的真实MAC地址竟然直接透传过来了,了不起啊。

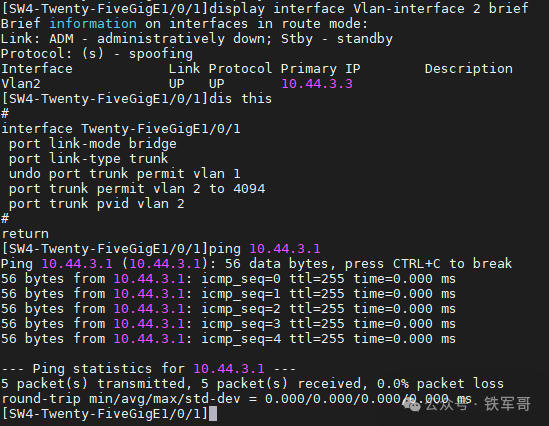

这就说明,对于直连主机的iWAN交换端口,不同端口需要加入同一个VLAN,并且配置为Untag模式。那我们将服务端Panabit4的eth3端口配置为Untag模式,加入到VLAN 33下面试一下。

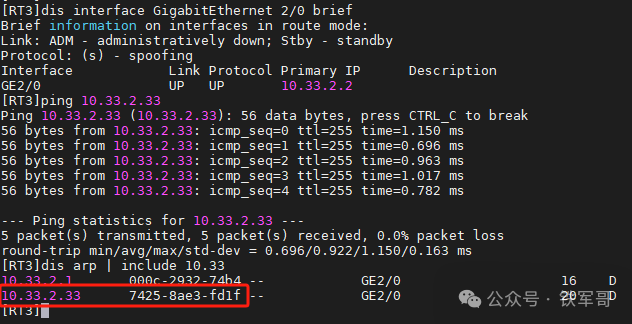

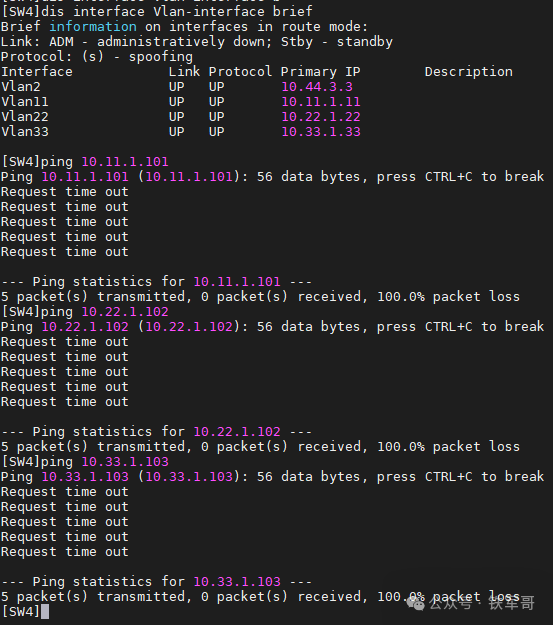

接下来,再验证一下服务端Panabit4下的eth3端口带VLAN标签分别和三个客户端下的主机通信。

貌似并不好使,即使在设备上配置IP地址也不行。

测下来,只有不带VLAN标签的地址能通信。

如此看来,这个iWAN交换的VLAN标签倒像是一台交换机上的不同端口,用来隔离流量的,貌似也不能支持配置三层子接口。那这个Tag模式该怎么用呢?难道是两端都是交换机的场景?

不过我切换了iWAN客户端的配置也不行,那看来应该是我ESXi服务器的问题了,因为我测试发现虚拟交换机的端口组也是区分VLAN的,将两台vSwitch使用trunk模式直连,只有不带标签的VLAN能够通信,其他带标签的VLAN不能通信,说明ESXi并不能支持带VLAN标签的数据转发,会默认丢弃,应该是这个原因了。

这事整的,难道又得上EVE-NG?