在之前的WLAN配置中,我们都是使用的PSK认证方式接入无线网络的(400元自建企业级Wi-Fi!零基础搭建AC+瘦AP环境,全网最简H3C组网指南)。对于稍微上点档次的公司而言,单纯的PSK认证方式可能就没有那么安全了,我们可以选择在接入之后配置二层上网认证,比如我们之前介绍的Portal认证(H3C MSR810配置无线Portal认证)和802.1X认证(H3C MSR810配置本地认证的无线802.1X认证)。

或者,我们也可以根据用户终端的MAC地址来进行认证,即MAC地址认证,此认证方式不需要用户安装任何客户端软件,也不需要用户手动输入用户名或者密码。认证时,设备会根据检测到的用户MAC地址进行认证操作,若该用户认证成功,则允许其访问网络资源,否则该用户则无法访问网络资源。

一般来讲,MAC地址认证使用的用户账户格式分为MAC地址用户名密码和固定用户名密码两种类型,前者使用用户的MAC地址作为用户名和密码进行认证,是最常用的配置方式;后者指设备上所有MAC地址认证的用户均使用同一个配置的用户名和密码进行认证,配置和使用稍复杂一点,且安全性稍差一些,一般用的少一些。

正如MAC地址认证的名称,我们需要收集客户端的MAC地址,录入系统来作为用户名和密码。缺省情况下,WLAN用户接入认证的位置在AC上,我们可以将用户名和密码配置在AC设备上,这就是本地MAC地址认证,适用于终端数量少的场景;如果将用户名和密码配置在radius服务器上,那就是远程MAC地址认证,适合数量多或需要集中管理的场景。

一般情况下,我们可以先让客户端上线,之后在系统中提取客户端的MAC地址,再配置为本地用户即可,就可以实现本地MAC地址认证。简言之:配置本地MAC地址认证的关键就是,在AC上创建一个用户名和密码均为客户端MAC地址的账户,并让无线服务模板调用这个账户进行认证。

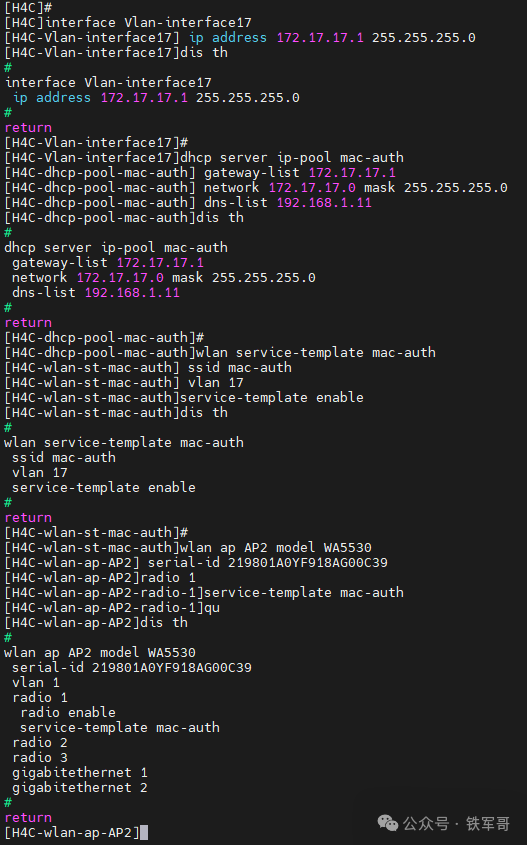

首先,我们正常配置一个无线服务模板和DHCP地址池,实现客户端接入。

#

interface Vlan-interface17

ip address 172.17.17.1 255.255.255.0

#

dhcp server ip-pool mac-auth

gateway-list 172.17.17.1

network 172.17.17.0 mask 255.255.255.0

dns-list 192.168.1.11

#

wlan service-template mac-auth

ssid mac-auth

vlan 17

service-template enable

#

wlan ap AP2 model WA5530

serial-id 219801A0YF918AG00C39

radio 1

service-template mac-auth

配置完成之后,我们让客户端接入无线网络。

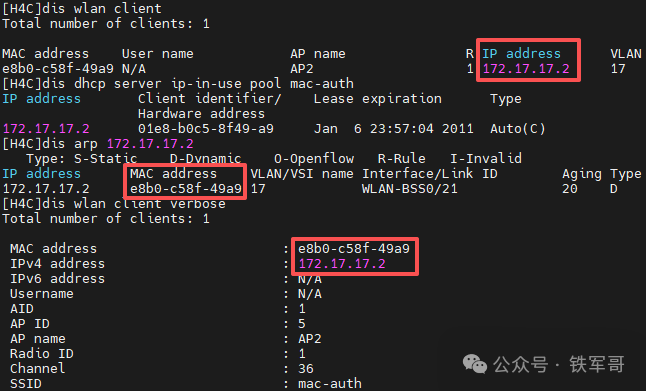

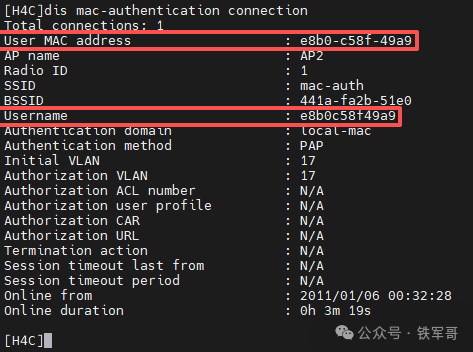

客户端上线之后,我们就获取到了客户端的MAC地址信息。接下来,需要将这个MAC地址配置为本地用户。MAC地址认证的用户名格式默认配置为不带“-”中横线,并且都是小写字母,所以在添加用户时需要移除MAC地址中的“-”中横线。如果需要调整,可以通过命令mac-authentication user-name-format mac-address进行调整。

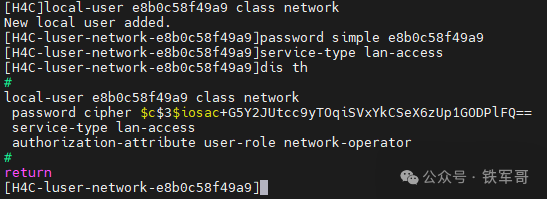

local-user e8b0c58f49a9 class network

password simple e8b0c58f49a9

service-type lan-access

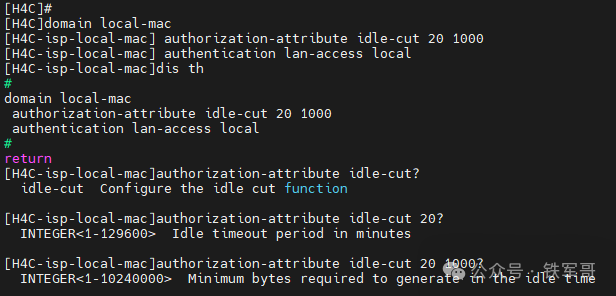

然后,我们创建一个新的认证域,配置LAN接入用户的认证方式为local本地认证;额外的,我们还可以配置用户的闲置切断时间和流量,当客户端长时间无流量时,可以强制用户下线。

#

domain local-mac

authorization-attribute idle-cut 20 1000

authentication lan-access local

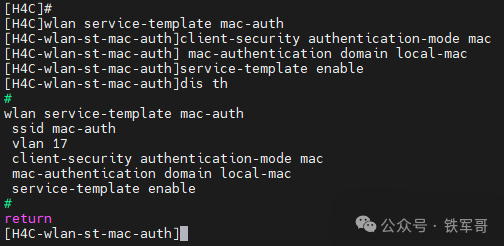

接下来,我们就可以调整无线服务模板配置,启用MAC地址认证了;配置时,需要指定认证域。

#

wlan service-template mac-auth

client-security authentication-mode mac

mac-authentication domain local-mac

service-template enable

然后就可以让客户端上线了。上线后,可以查看已认证MAC地址认证客户端的连接信息。

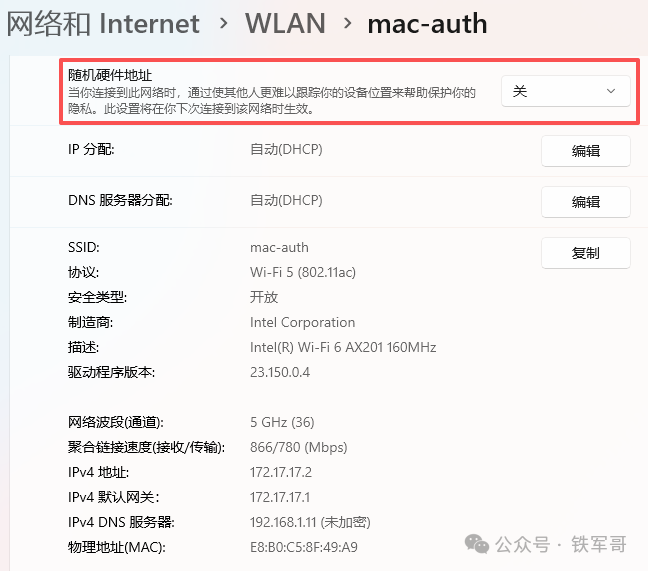

从客户端上来看,无线的安全类型仍然为开放,但实际上已经有了安全壁垒,只有预注册了MAC地址的设备才能接入无线网络。

当然,随着社会的发展和进步,越来越多的设备厂商重视隐私安全,推出了随机硬件地址功能。但是,如果要进行MAC地址认证,建议关闭此功能,以防影响设备正常接入WLAN网络。

那我们测试一下开启此功能,看一下WLAN接入情况。

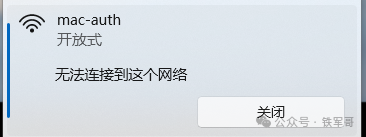

可以看到,开启随机硬件地址功能之后,客户端就无法连接到WLAN网络了。

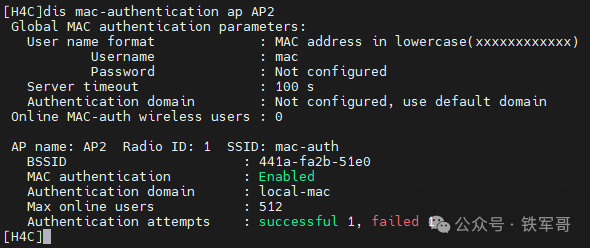

从设备上看,也多了一次认证失败的记录。

%Jan 6 00:49:45:619 2011 H4C STAMGR/5/STAMGR_MACA_LOGIN_FAILURE: -Username=42969342d144-UserMAC=4296-9342-d144-BSSID=441a-fa2b-51e0-SSID=mac-auth-APName=AP2-RadioID=1-VLANID=17-UsernameFormat=MAC address; A user failed MAC authentication.Reason:AAA processed authentication request and return 13.

随机生成的MAC地址为4296-9342-d144,因为不在本地库中,认证失败了。所以,如果你的公司也开启了MAC地址认证功能,记得关闭终端的随机硬件地址功能。