IEEE 802.1X协议又称DOT1X协议,是一种基于端口的网络接入控制协议(Port based network access control protocol),即在局域网接入设备的端口上对所接入的用户和设备进行认证,以便控制用户设备对网络资源的访问。

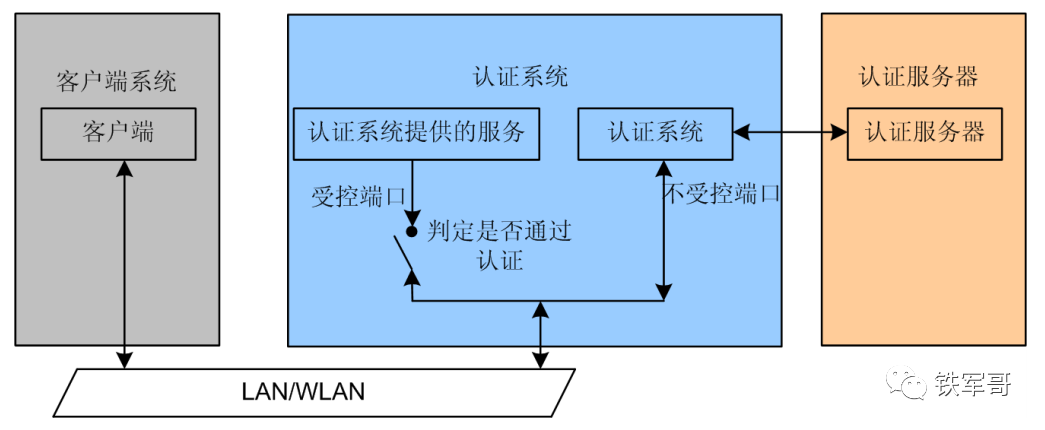

802.1X系统中包括三个实体:客户端系统、认证系统和认证服务器,认证系统的体系架构如下图所示:

客户端系统即终端设备,认证系统包含认证端口和认证系统两部分;认证服务器一般和认证系统使用的AAA方案相关,可以是本地认证方案或RADIUS方案。如果需要通过RADIUS服务器进行认证,则应该在RADIUS服务器上配置相应的用户名和密码;如果需要本地认证,则应该在设备上手动添加认证的用户名和密码。

为了配置方便,我们今天的案例就使用MSR810-W自带的本地认证,用户必须设置为lan-access服务类型的网络接入类用户,如下所示:

#local-user tietou class network

password simple tietou1x

service-type lan-access

authorization-attribute user-role network-operator

对应的,我们新建一个domain域802.1x,并将lan-access用户的认证方法和授权方法配置为local本地认证,不配置计费。

#

domain 802.1x

authentication lan-access local

authorization lan-access local

缺省情况下,设备采用的认证方法为EAP终结方式,该方式下,设备对客户端发送的EAP报文可以支持本地认证的本地终结处理,还可以支持与RADIUS服务器进行联动;认证时,默认使用CHAP类型的认证方法,满足安全性的要求。

如果客户端采用了MD5-Challenge类型的EAP认证,则设备端只能采用CHAP认证;如果iNode 802.1X客户端采用了“用户名+密码”方式的EAP认证,设备上可选择使用PAP认证或CHAP认证,但是CHAP认证更安全。

如果使用RADIUS认证方案,则可以采用EAP中继认证方式。此时,设备对客户端发送的EAP报文进行中继处理,并能支持客户端与RADIUS服务器之间所有类型的EAP认证方法。

接下来,我们就可以开启接口下的802.1X认证了。需要注意的是,只有同时开启全局和端口的802.1X后,802.1X的配置才能在端口上生效。

#

dot1x

#

interface GigabitEthernet0/2

port link-mode bridge

dot1x port-method portbased

dot1x

dot1x mandatory-domain 802.1x

其中,dot1x port-method命令用来配置端口的接入控制方式。缺省情况下,端口采用的接入控制方式为macbased,表示基于MAC地址对接入用户进行认证,即该端口上的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络。而我们案例中配置的接入控制方式为portbased,表示基于端口对接入用户进行认证,即只要该端口上的第一个用户认证成功后,其他接入用户无须认证就可使用网络资源,当第一个用户下线后,其它用户也会被拒绝使用网络。

dot1x mandatory-domain命令用来指定端口上802.1X用户使用的强制认证域。从指定端口上接入的802.1X用户将按照如下先后顺序选择认证域:端口上指定的强制ISP域>用户名中指定的ISP域>系统缺省的ISP域。因为我们此处使用的ISP域是新建的802.1x,所以推荐在接口上进行指定。

最后,我们使用H3C iNode客户端的802.1X功能进行连接,需要先定制客户端。此前,我们也定制过SSL VPN的客户端(VSR白送的的SSL VPN功能,你要不要?我来帮着更新一下Linux连接SSL VPN的操作指导,官网手册过时了!MacOS iNode客户端连接SSL VPN),今天再来演示一下802.1X客户端的定制。

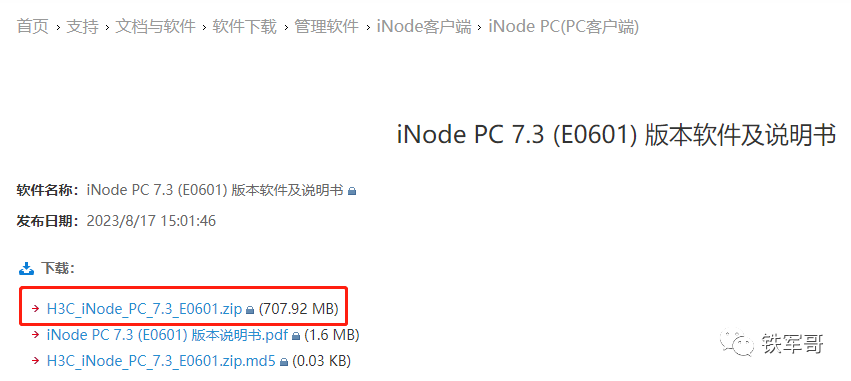

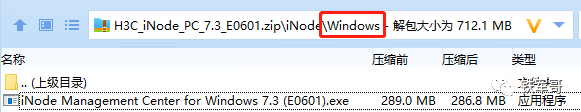

首先,到H3C官网下载iNode客户端,页面如下:

然后运行压缩包中Windows路径下的安装文件,来安装iNode管理中心。

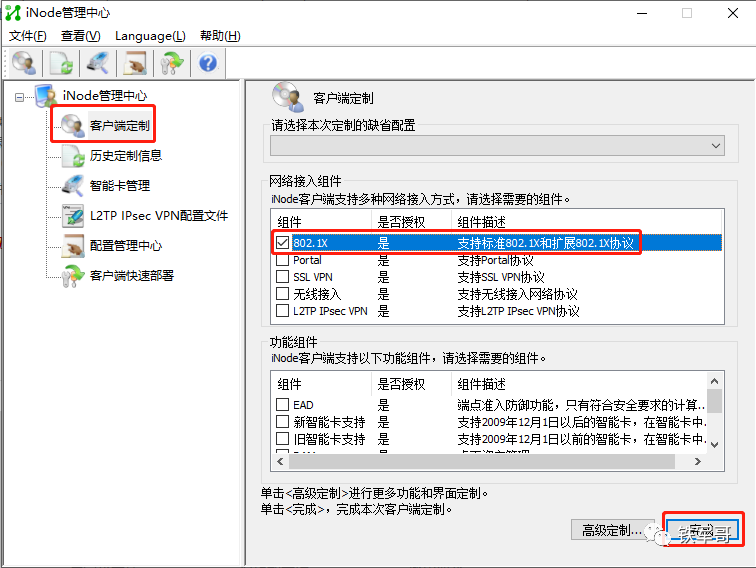

安装完成后,运行iNode管理中心,点击左侧的“客户端定制”,然后在右侧对话框的网络接入组件选择“802.1X”,其他均可以不选,点击“完成”就可以了。

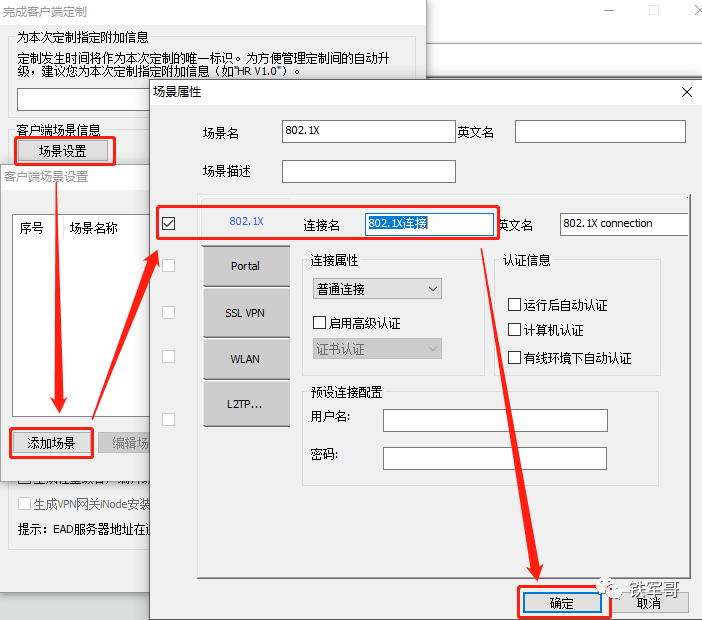

在“完成客户端定制”对话框,依次点击“场景设置”、“添加场景”,勾选“802.1X”,点击“确定”。

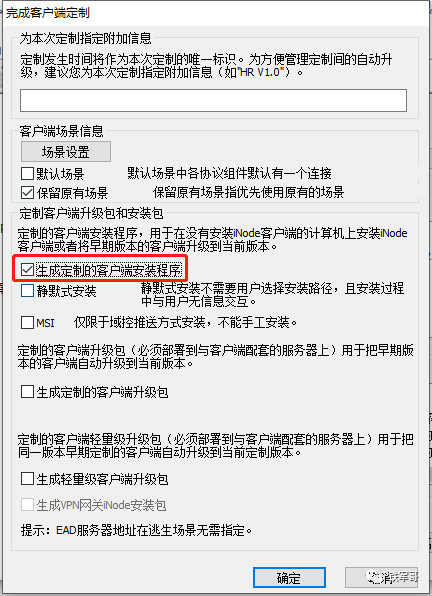

回到“完成客户端定制”对话框,勾选“生成定制的客户端安装程序”,可以根据需求选择“静默式安装”和“MSI”,最后点击“确定”开始生成安装包。

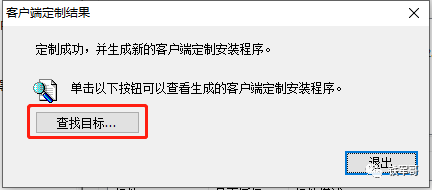

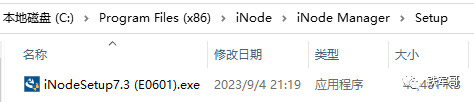

生成完成后,会弹出“客户端定制结果”对话框,点击“查找目标”进入到客户端安装包所在路径。

找到安装包之后,就可以开始安装了。

安装完成后,运行客户端,输入用户名和密码进行认证。

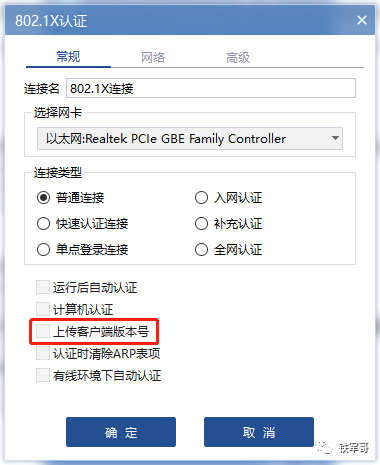

如果本地认证出现异常,请点击更多中的“属性”,正确选择使用中的有线网卡,并且确认802.1X连接属性中的“上传客户端版本号”选项未被选中。

再次进行连接,此时客户端可以正常上线。

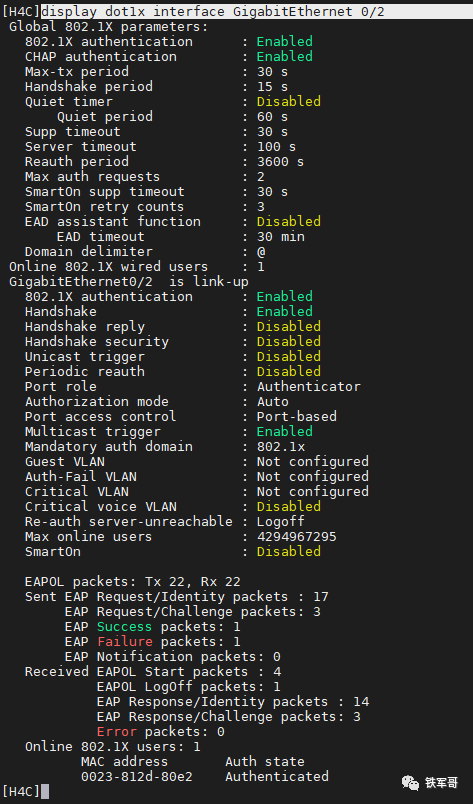

在设备上,我们可以使用命令查看端口上802.1X的配置情况。

display dot1x interface GigabitEthernet 0/2

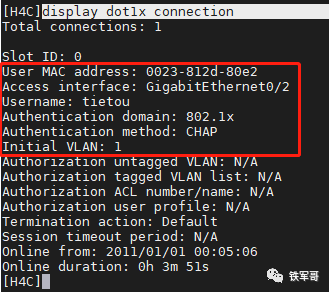

当802.1X用户输入正确的用户名和密码成功上线后,可使用命令查看到上线用户的连接情况。

display dot1x connection

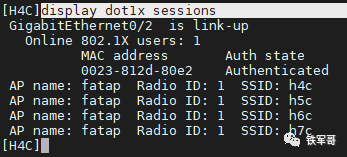

还可以查看802.1X的会话连接信息。

display dot1x sessions

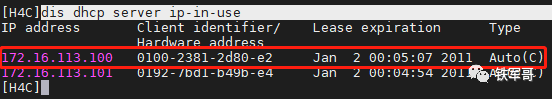

因为路由器开启了DHCP功能,所以终端通过802.1X认证之后可以正常获取IP地址,可以从设备上查看地址分配情况。

可以看到,客户端的MAC地址显示比正常的多了两位,前两位为Client identifier,代表硬件类型,此处值为01,即表示以太网。