什么是零信任架构(ZTA)?

- 信息安全

- 2026-01-23

- 2941

概念

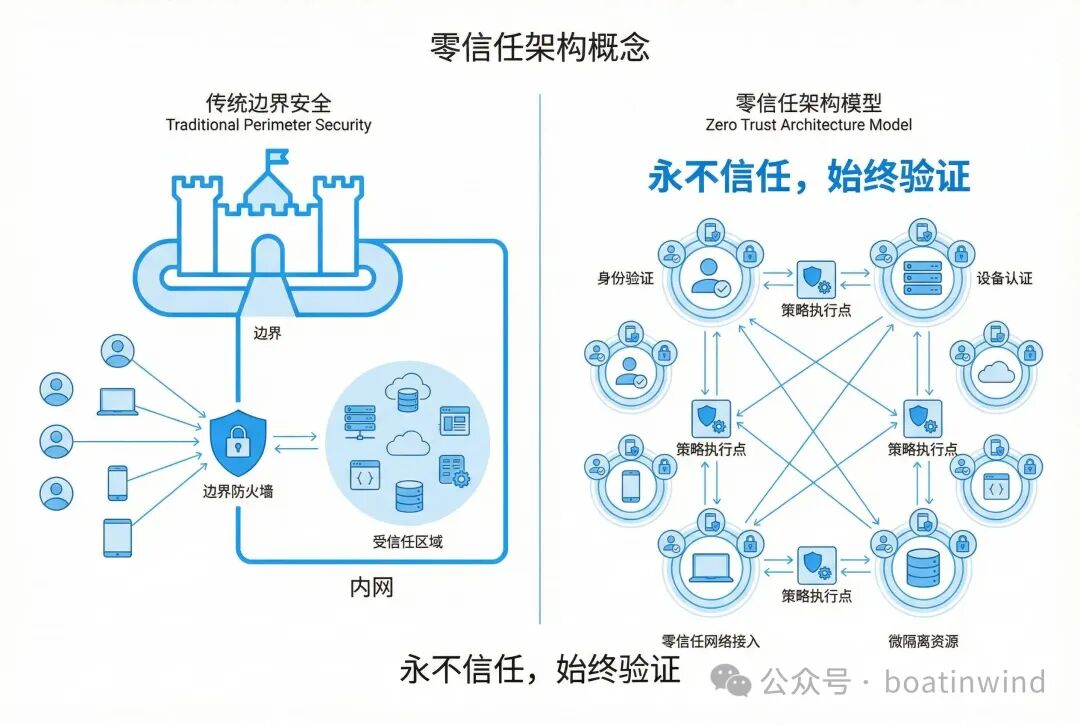

零信任架构(Zero Trust Architecture,ZTA)是一种现代网络安全框架,核心理念是“永不信任,始终验证”(Never Trust, Always Verify)。它打破了传统安全模型中“内网可信、外网不可信”的假设,认为无论用户、设备或应用位于网络内部还是外部,都不应被默认信任。每次访问请求都必须经过严格的身份验证和授权,即使是已经通过验证的用户,在整个会话过程中也需要持续验证。

与传统的“城堡与护城河”式边界防护不同,零信任架构将防护重心从网络边界转移到用户、设备和资源本身。传统模型就像一座城堡,只要通过大门进入内部,就可以自由访问各个房间;而零信任模式下,每个房间门口都有独立的安检,每次进入都需要验证身份和权限。这种设计特别适应当今云计算、远程办公、移动设备普及的环境,因为传统的物理网络边界已经变得模糊。

需要强调的是,零信任不是某个单一的产品或技术,而是一套安全理念、架构原则和实施策略的组合。它涵盖了身份认证、访问控制、网络隔离、持续监控等多个维度,需要通过多种技术和工具协同实现。

来源

零信任理念最早可以追溯到 2009 年的谷歌“极光行动”(Operation Aurora)攻击事件。这次 APT 攻击让谷歌意识到传统边界防护的局限性,促使其开始重新设计安全架构,最终形成了著名的 BeyondCorp 零信任实践。

2010 年,Forrester Research 的分析师 John Kindervag 正式提出“零信任”(Zero Trust)这一概念,系统阐述了“永不信任,始终验证”的核心原则。这一理念迅速引起业界关注,标志着网络安全思维的重大转变。

2020 年 8 月,美国国家标准与技术研究院(NIST)发布了 Special Publication 800-207《零信任架构》正式版,为零信任的实施提供了权威的技术框架和指导方案。这份文档定义了零信任的逻辑组件、部署模式和实施路线图,成为全球零信任实践的重要参考标准。

近年来,零信任在全球范围内获得快速发展。2021 年,美国政府发布行政令 14028,要求联邦机构实施零信任原则;英国国家网络安全中心(NCSC)也在 2019 年建议网络架构师在新的 IT 部署中采用零信任方法。在中国,随着《数据安全法》《个人信息保护法》等法规的实施,以及云计算、移动办公的普及,越来越多的企业开始关注和部署零信任架构,国内安全厂商也纷纷推出相关产品和解决方案。

要素和关系

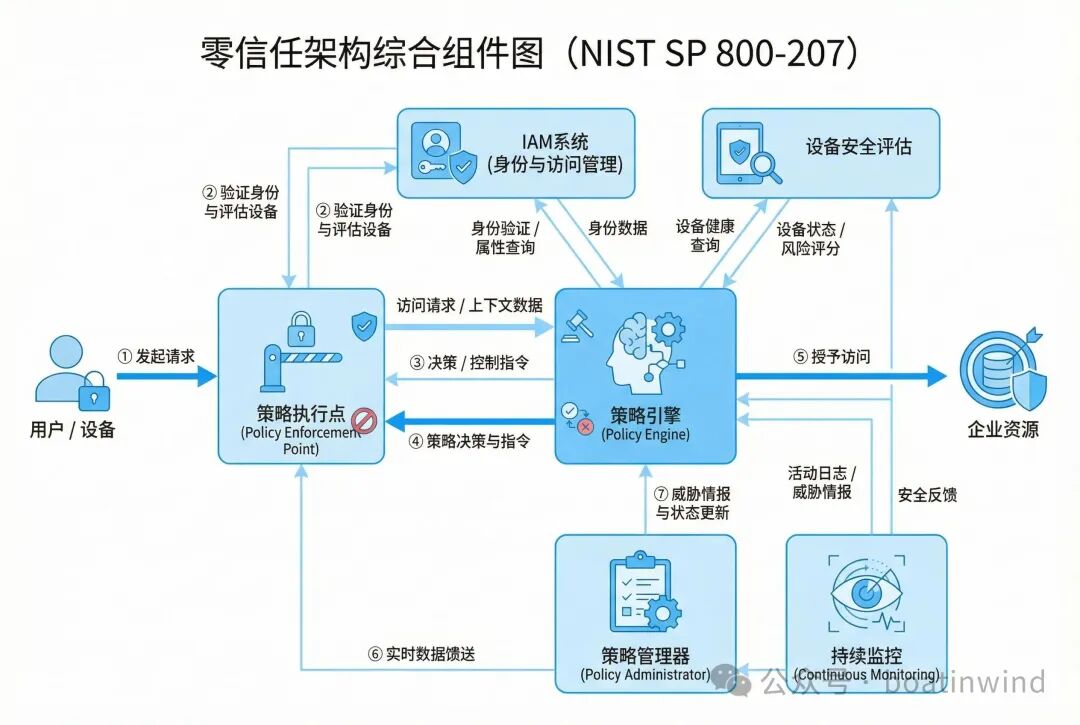

根据 NIST SP 800-207 标准,零信任架构包含以下核心组件及其相互关系:

策略引擎(Policy Engine, PE) 是零信任架构的“大脑”,负责根据预设的安全策略、用户身份、设备状态、访问历史、风险评分等多维度信息,做出是否授予访问权限的决策。它会综合分析当前的安全态势,动态调整访问控制策略。

策略管理器(Policy Administrator, PA) 是决策的执行者,接收策略引擎的指令后,负责建立或终止用户与资源之间的连接通道。它会配置策略执行点的规则,确保只有经过授权的访问请求能够通过。

策略执行点(Policy Enforcement Point, PEP) 是实际的安全检查站,部署在用户和资源之间,可以是网关、代理服务器、防火墙或部署在设备上的 Agent。它接收来自策略管理器的指令,对流量进行放行或拦截,并持续监控会话状态。

身份与访问管理(IAM)系统 提供用户身份验证、单点登录(SSO)、多因素认证(MFA)等功能,是零信任的基础。它确保每个访问请求都能准确识别用户身份,并管理用户的权限信息。

设备安全评估模块 负责检查设备的安全状况,包括操作系统版本、补丁更新情况、是否安装恶意软件、是否符合企业安全策略等。只有健康状态良好的设备才能获得访问权限。

持续监控与分析系统 收集来自各个组件的日志和遥测数据,进行实时分析和威胁检测。它可以发现异常行为、识别潜在攻击,并将威胁情报反馈给策略引擎,实现动态的风险评估。

这些组件之间的关系是:当用户发起访问请求时,首先通过 IAM 进行身份验证,同时设备安全评估模块检查设备状态。策略引擎综合这些信息以及来自监控系统的威胁情报,做出访问决策。策略管理器根据决策配置 PEP 的规则,PEP 执行实际的流量控制。整个过程中,监控系统持续收集数据,形成闭环反馈,确保安全状态的动态调整。

核心技术和实现原理

零信任架构的实现依赖于以下核心技术:

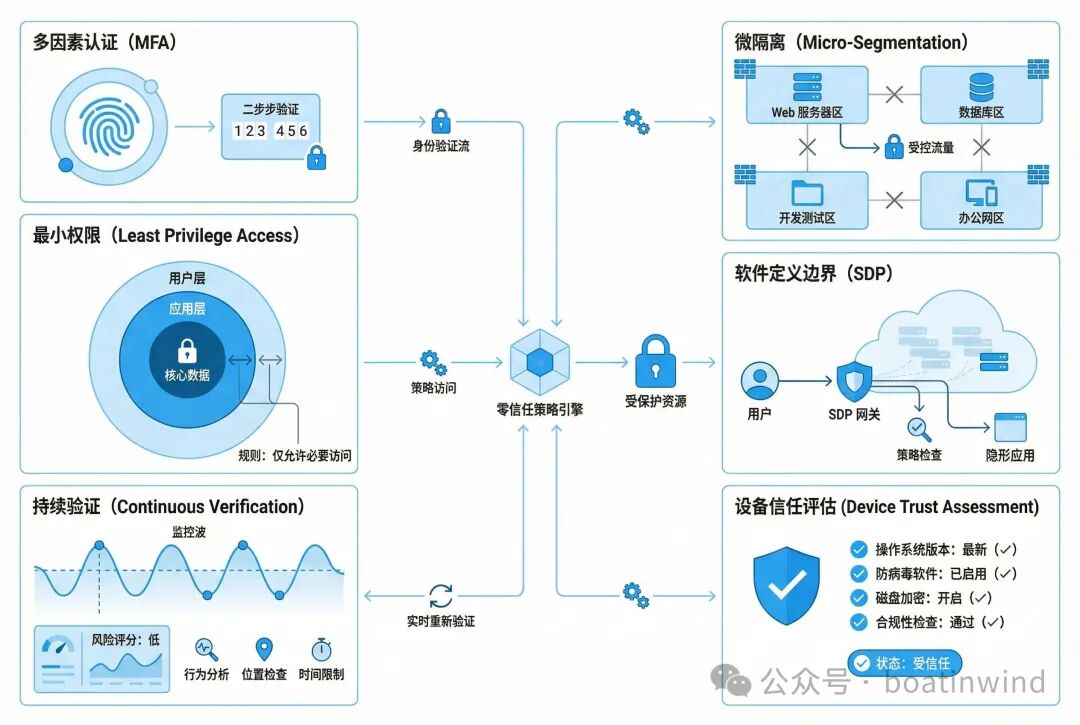

强身份认证 是零信任的第一道防线。多因素认证(MFA)要求用户提供多个身份证明,如密码、一次性验证码、生物特征(指纹、面部识别)或硬件令牌。这种多重验证机制大幅提高了身份盗用的难度,即使密码泄露,攻击者也难以通过认证。

最小权限原则(Principle of Least Privilege) 确保用户和设备只能获得完成特定任务所需的最低权限,访问范围被严格限制。例如,财务人员只能访问财务系统,开发人员只能访问开发环境,避免了过度授权带来的风险。权限会根据角色、时间、地点等因素动态调整。

微隔离(Micro-Segmentation) 技术将网络划分为多个细粒度的隔离区域,每个区域之间的通信都需要经过验证和授权。这就像在数据中心内部建立无数个小型安全边界,即使攻击者攻破一台服务器,也无法自由地横向移动到其他系统,有效限制了攻击面。微隔离可以通过虚拟化技术、软件定义网络(SDN)或在服务器上部署 Agent 来实现。

软件定义边界(Software Defined Perimeter, SDP) 主要用于保护南北向流量(用户到服务器的访问)。在 SDP 模型中,未经认证的用户无法看到或访问应用资源,应用服务器对外部是“隐身”的。只有通过身份验证并获得授权后,防火墙才会动态添加访问规则,用户才能与资源建立连接。

持续验证与监控 打破了传统的“一次验证,长期信任”模式。零信任架构会在整个会话过程中持续验证用户身份、设备状态和行为模式,通过机器学习和行为分析检测异常活动。如果发现可疑行为,系统可以立即终止会话或要求重新认证。

设备信任评估 不仅验证用户身份,还要确保设备的安全性。系统会检查设备是否安装最新的安全补丁、是否运行防病毒软件、是否符合企业的安全配置基线。对于自带设备(BYOD)和企业设备,可以实施不同级别的访问策略。

从实施路径来看,NIST 定义了三种主要的零信任架构模式:基于增强身份治理的模式以身份为核心,通过强化 IAM 系统实现访问控制;基于微隔离的模式重点在于网络内部的细粒度隔离;基于网络基础设施的模式利用网络设备和 SDN 技术实现流量控制。实际部署中,大多数企业会采用混合模式,结合多种技术逐步构建零信任架构。

典型产品和软件

零信任市场已经形成了丰富的产品生态,涵盖从综合平台到专项组件的各类解决方案:

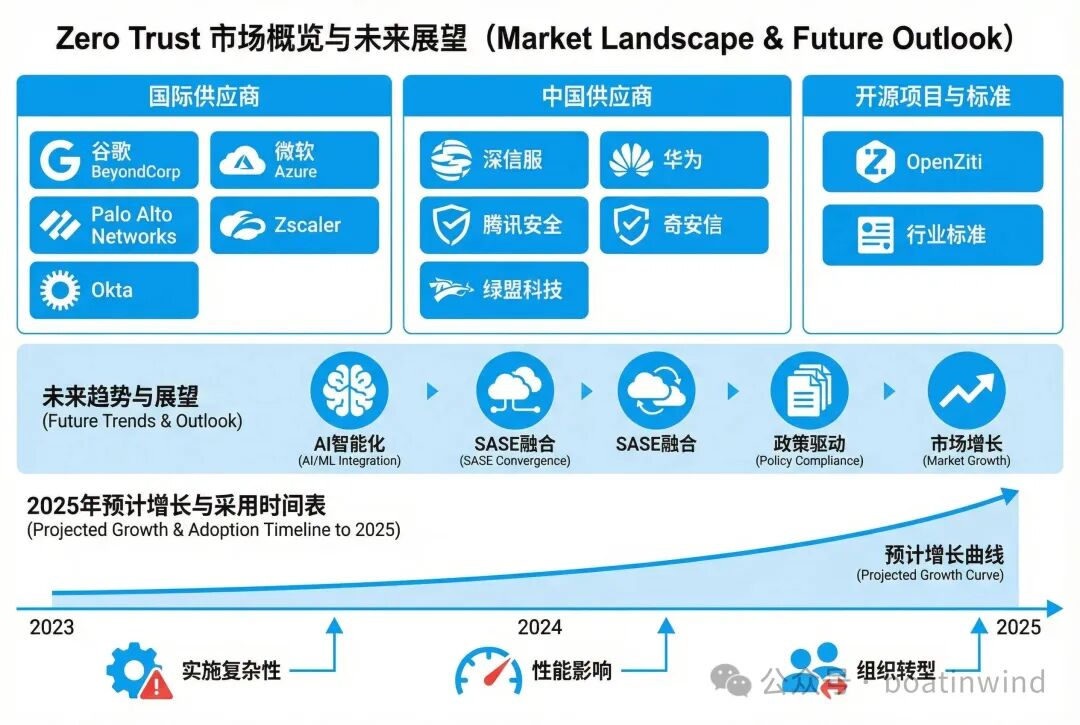

国际主流厂商 在零信任领域积累了丰富经验。谷歌的 BeyondCorp 是最早的大规模零信任实践,为全球员工提供无 VPN 的安全接入;微软在 Azure 和 Microsoft 365 中集成了完整的零信任能力,通过条件访问、身份保护等功能实现端到端安全;Palo Alto Networks 推出的 Prisma Access 是基于 SASE 架构的零信任平台;Zscaler 提供云原生的零信任网络访问(ZTNA)服务;Okta 专注于身份与访问管理,是众多企业的 IAM 首选;Akamai 和 Broadcom(收购了赛门铁克企业安全业务)也在零信任领域占据重要位置。这些厂商的产品通常具有全球化部署能力、丰富的集成接口和成熟的技术支持。

国内安全厂商 近年来快速发展,推出了符合本土需求的零信任产品。深信服提供覆盖终端、网络、应用的全栈零信任解决方案;华为的零信任网络(ZTN)整合了其在通信和云计算领域的优势;腾讯安全的 iOA(数字化身份管控)平台支持企业内外部访问的统一管理;奇安信、绿盟科技、启明星辰等传统安全厂商也纷纷推出零信任产品线;竹云科技专注于身份安全,其零信任客户端在移动办公场景中广泛应用。还有一批创业公司如指掌易、芯盾时代、蔷薇灵动、云缔盟等,聚焦于 ZTNA、SDP、微隔离等细分领域。

开源和标准化组件 也在零信任生态中发挥重要作用。OpenZiti 提供开源的零信任网络平台;云计算开源产业联盟和中国网络安全产业联盟(CCIA)推动零信任标准化工作;国内首个零信任团体标准《零信任系统技术规范》于 2021 年发布,国家标准《信息安全技术 零信任参考体系架构》也在制定中。

需要注意的是,零信任并非单一产品,不同厂商的解决方案侧重点各异:有的侧重远程接入(ZTNA),有的专注数据中心内部隔离(微隔离),有的提供身份管理平台(IAM),还有的是全面的集成方案。企业在选型时需要根据自身的业务场景、现有 IT 架构和安全需求,选择合适的产品组合或平台。

前景

零信任架构正处于快速发展阶段,面临广阔的应用前景和一些亟待解决的挑战:

技术演进方向 主要体现在智能化和云原生化。人工智能和机器学习正被深度整合到零信任系统中,用于异常行为检测、自动化威胁响应和风险评分。通过分析海量日志数据和用户行为模式,AI 可以更准确地识别内部威胁和高级攻击。同时,随着云计算和边缘计算的普及,零信任架构需要具备更强的弹性和扩展能力,能够快速适应容器、微服务、Serverless 等新型应用架构。未来的零信任将更加轻量化、自动化,支持从数据中心到边缘节点的全域覆盖。

向 SASE 演进 是行业趋势。Gartner 提出的安全访问服务边缘(SASE)模型将零信任、SD-WAN、安全 Web 网关、云访问安全代理(CASB)等能力融合到统一的云交付平台,通过边缘计算实现就近的安全服务。这种架构特别适合分支机构众多、远程办公需求大、云服务应用广泛的企业。SASE 代表了零信任从单点技术向综合安全平台的升级。

政策法规驱动 是重要推动力。美国联邦政府的零信任战略要求各机构在 2024 财年末实现特定安全目标,欧洲的 GDPR 和 PCI-DSS 等合规标准也强调严格的访问控制和持续监控。在中国,《数据安全法》《个人信息保护法》《关键信息基础设施安全保护条例》的实施,以及工信部将“零信任安全”列为关键技术突破方向,都在推动企业加速部署零信任架构。预计到 2025 年,零信任将成为企业网络安全的标准配置。

市场快速增长 也带来了产业机遇。根据行业报告,全球零信任市场规模将保持年均 20% 以上的增长,特别是在金融、政府、医疗、制造等对数据安全要求高的行业。中国市场的增长速度更快,大量传统安全厂商和创业公司涌入这一领域,投融资活动频繁。

面临的挑战 同样不容忽视。零信任的实施是一个复杂的系统工程,需要对现有 IT 架构进行深度改造,涉及网络、应用、数据、终端等多个层面,实施周期长、成本高。对于大多数企业来说,完全替换传统安全体系并不现实,需要采取渐进式的迁移策略,长期内将以零信任与传统边界防护的混合模式运行。此外,细粒度的验证和加密可能带来性能开销,如何在安全性和用户体验之间找到平衡是实践中的难点。组织文化和人员技能的转变也需要时间,企业需要加强安全意识培训,培养零信任架构的运维能力。

总体而言,零信任架构已从概念走向落地,正在重塑网络安全的防护范式。随着技术成熟度的提升、标准体系的完善和政策法规的推动,零信任将在数字化转型中扮演越来越关键的角色,帮助企业应对日益复杂的安全威胁。

BY:https://mp.weixin.qq.com/s/9i5cy97tQbwyiLVym2V4Iw