什么是轻量级目录访问协议(LDAP)?

- 信息安全

- 2026-01-23

- 2948

概念

LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是一种用于访问和维护分布式目录信息服务的应用协议。简单来说,它就像是网络世界的“电话簿”,帮助我们快速查找和管理网络中的各种资源信息,比如用户账号、设备信息、组织架构等。

LDAP 是一个开放标准协议,基于 TCP/IP 协议栈运行,通常使用 389 端口(未加密)和 636 端口(LDAPS 加密通信)。它最大的特点是“轻量级”——相比早期复杂的目录访问协议,LDAP 设计得更简单、更高效,更适合在互联网环境中使用。

目录服务是 LDAP 的核心概念。它是一种专门用于存储、组织和管理信息的数据库,采用树形结构来组织数据,就像我们电脑里的文件夹系统一样。目录服务的优势在于读取速度快,特别适合存储那些不需要频繁修改的信息,比如员工档案、网络设备配置、权限信息等。正因如此,LDAP 成为企业进行集中式身份管理和资源管理的理想选择。

来源

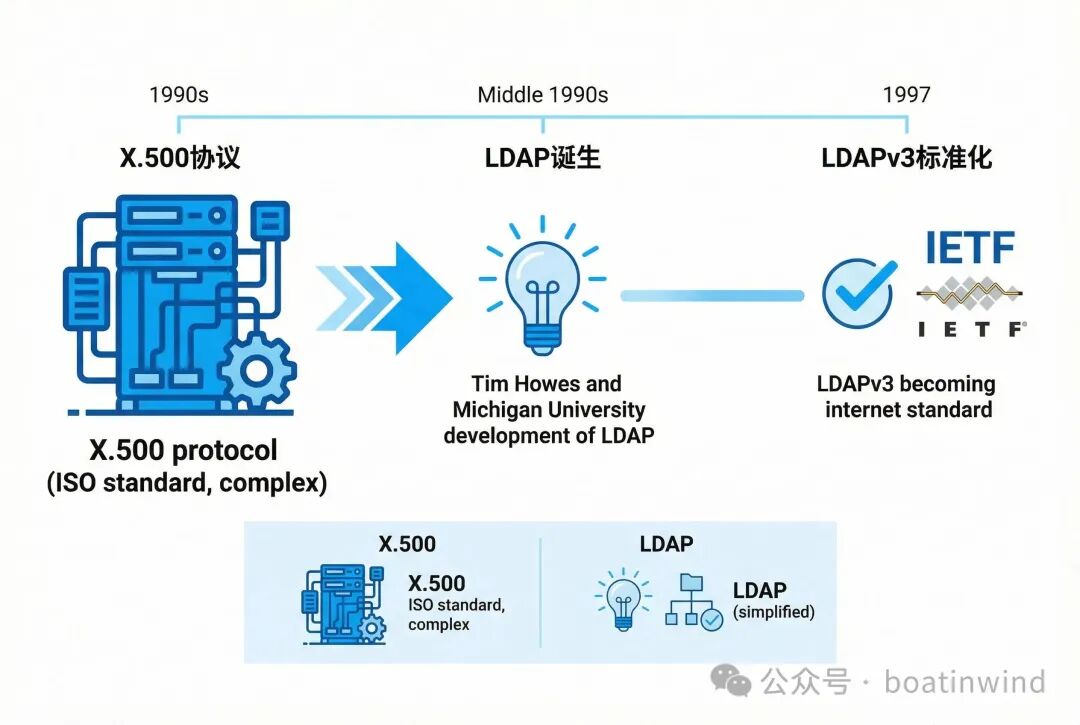

LDAP 诞生于 1990 年代初期,由互联网工程任务组(IETF)开发。它的创建有着明确的目标——为当时过于复杂的 X.500 目录服务标准提供一个更轻量级的替代方案。

这个协议最初由密歇根大学的研究生 Tim Howes 等人开发。当时 X.500 作为国际标准化组织(ISO)制定的目录服务标准,虽然功能强大,但实施起来过于复杂,难以在实际应用中推广。Tim Howes 和他的团队意识到,需要一个更简单、开销更低的协议来访问目录服务,于是 LDAP 应运而生。

1997 年,LDAP 第三版(LDAPv3)正式成为互联网标准,标志着它在目录服务领域的地位得到了广泛认可。从那时起,LDAP 就成为目录服务事实上的标准协议,影响了后续众多产品和解决方案的设计,包括微软的 Active Directory、各种开源目录服务器等。

要素和关系

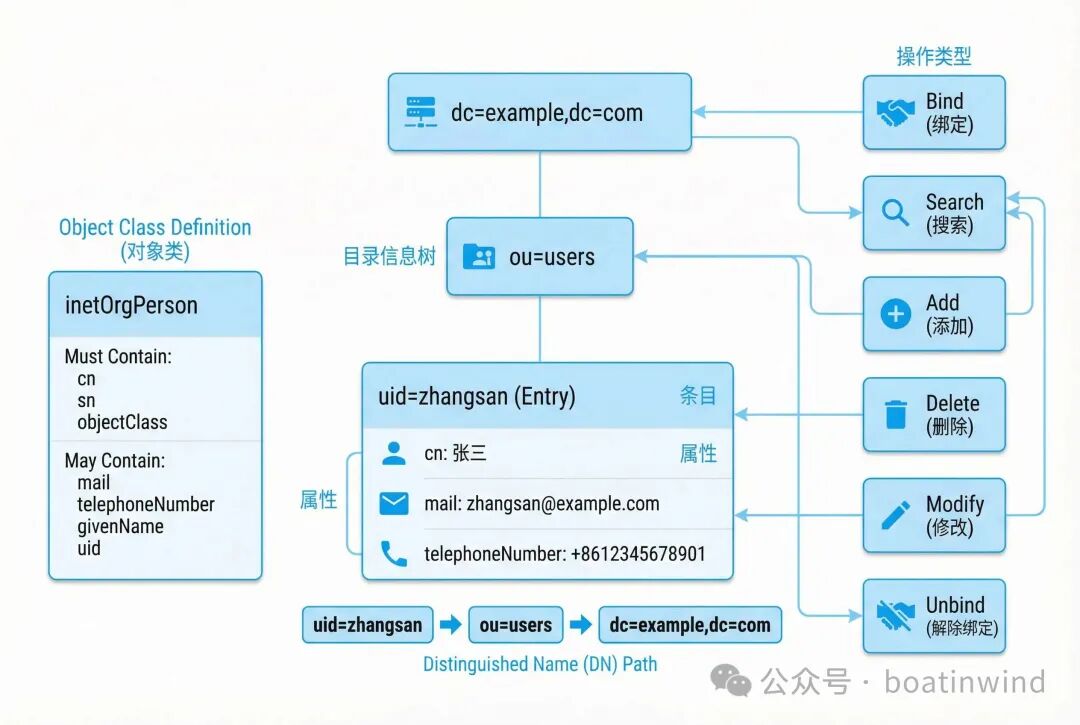

LDAP 的数据组织方式遵循严格的层次结构,理解这些核心要素是掌握 LDAP 的基础。

目录信息树(DIT)是 LDAP 的整体数据结构,从根节点开始向下延伸,形成树状层次。常见的层级包括顶级域名(如 dc=example,dc=com)、组织单位(ou=users)以及具体的条目。

条目(Entry)是目录树中的每个节点,代表一个具体对象,比如一个用户、一个设备或一个组织部门。每个条目都包含一组描述性信息。

属性(Attribute)是条目的具体信息,以“属性名:属性值”的形式存在。比如一个用户条目可能包含 cn(通用名称)、mail(邮箱地址)、telephoneNumber(电话号码)等属性。

对象类(Object Class)定义了条目可以或必须包含哪些属性。通过对象类,LDAP 确保数据结构的一致性和完整性。比如“person”对象类规定了用户条目必须包含的基本属性。

可分辨名称(DN)是每个条目的唯一标识符,类似于文件系统中的完整路径。例如:“uid=zhangsan,ou=users,dc=company,dc=com”表示公司域下用户部门中的张三这个用户。

LDAP 操作包括几种基本类型:Bind(绑定,用于身份认证)、Search(搜索,查询目录信息)、Add(添加新条目)、Delete(删除条目)、Modify(修改现有条目)、Unbind(解除绑定,关闭连接)。这些操作构成了与 LDAP 服务器交互的完整接口。

核心技术

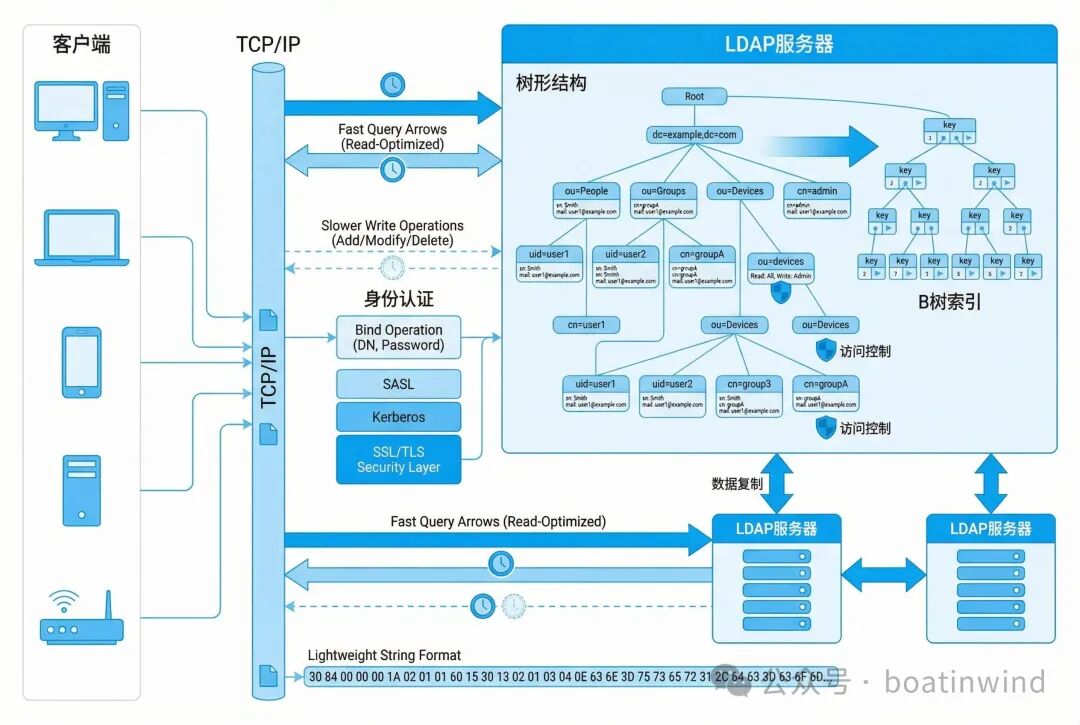

LDAP 采用客户端-服务器架构,基于 TCP/IP 协议进行通信。客户端通过发送请求到 LDAP 服务器,服务器处理请求后返回结果,整个过程简单高效。

层次化的树形结构是 LDAP 的核心设计。这种结构类似于文件系统,便于理解和管理。数据从根节点开始,逐层向下组织,每一层都可以包含多个子节点,形成清晰的组织关系。

读优化设计是 LDAP 的重要特点。目录服务专门针对查询操作进行了优化,采用 B 树索引等技术,能够快速检索数据。但相应地,LDAP 的写入性能较差,也不支持事务处理、回滚等复杂的数据库功能。这个特性决定了 LDAP 适合存储相对稳定、读取频繁的数据。

身份认证机制通过绑定(Bind)操作实现。用户提供 DN 和密码,客户端向服务器发送 Bind 请求,服务器验证凭据是否匹配。LDAP 支持多种认证方式,包括简单认证(用户名密码)、SASL 认证、Kerberos 认证等,还可以通过 SSL/TLS 加密来保护通信安全。

访问控制通过访问控制列表(ACL)实现,管理员可以定义哪些用户或组可以访问、修改特定的目录信息,保障数据安全。

数据复制支持分布式部署。LDAP 允许将目录数据复制到多个服务器,提高系统的可靠性和性能,特别适合大规模网络环境中的应用。

轻量级协议设计使用简单的字符串编码,减少了通信开销,提高了网络传输效率。这也是“轻量级”名称的由来。

典型产品和软件

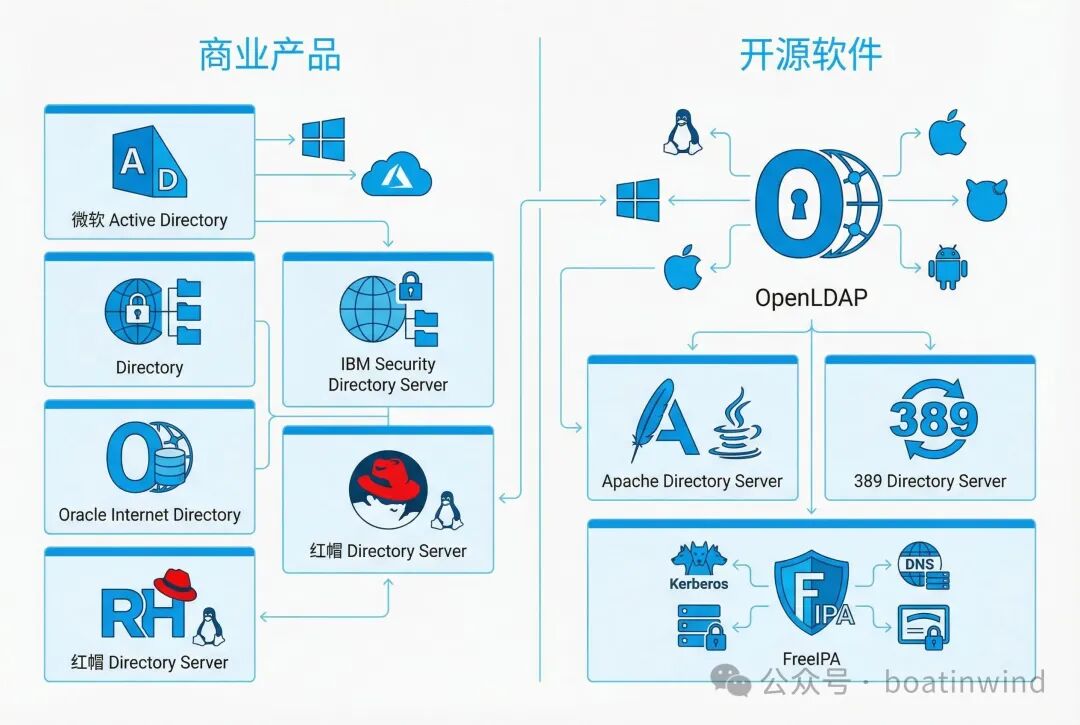

商业产品:

Microsoft Active Directory(微软活动目录)是目前应用最广泛的目录服务产品。它以 LDAP 为核心协议,整合了 Kerberos 认证、DNS、组策略等多种功能,为 Windows 环境提供全面的身份和资源管理。AD 特别适合以 Windows 系统为主、使用 Azure 云服务的企业环境。

IBM Security Directory Server(前身为 IBM Tivoli Directory Server)是 IBM 提供的企业级目录服务解决方案,具有高性能、高可用性的特点,在大型企业中有广泛应用。

Oracle Internet Directory 是 Oracle 提供的目录服务产品,与 Oracle 数据库和中间件产品深度集成,适合已采用 Oracle 技术栈的企业。

Red Hat Directory Server 是专为 Unix/Linux 环境设计的商业目录服务,提供完善的技术支持和企业级功能。

开源软件:

OpenLDAP 是最流行的开源 LDAP 实现,也是开源目录服务的标杆产品。它跨平台、灵活性强,特别适合 Linux/Unix 环境,支持高度定制化的模式扩展。OpenLDAP 对 LDAP 协议的支持深度超过许多商业产品,在数据中心、云基础设施、网络设备管理等场景中表现出色。

Apache Directory Server 是 Apache 基金会开发的纯 Java 实现的 LDAP 服务器,易于集成到 Java 应用环境中。

389 Directory Server 源自 Red Hat Directory Server 的开源版本,提供了丰富的企业级功能和活跃的社区支持。

FreeIPA 是一个集成的安全信息管理解决方案,结合了 LDAP 目录服务、Kerberos 认证、DNS 等多种功能,特别适合 Linux 环境的集中化管理。

前景

作为目录服务的基础协议,LDAP 在未来相当长的时间内仍将保持其核心地位。尽管诞生已有三十多年,但它依然是企业身份管理和资源管理不可或缺的技术。

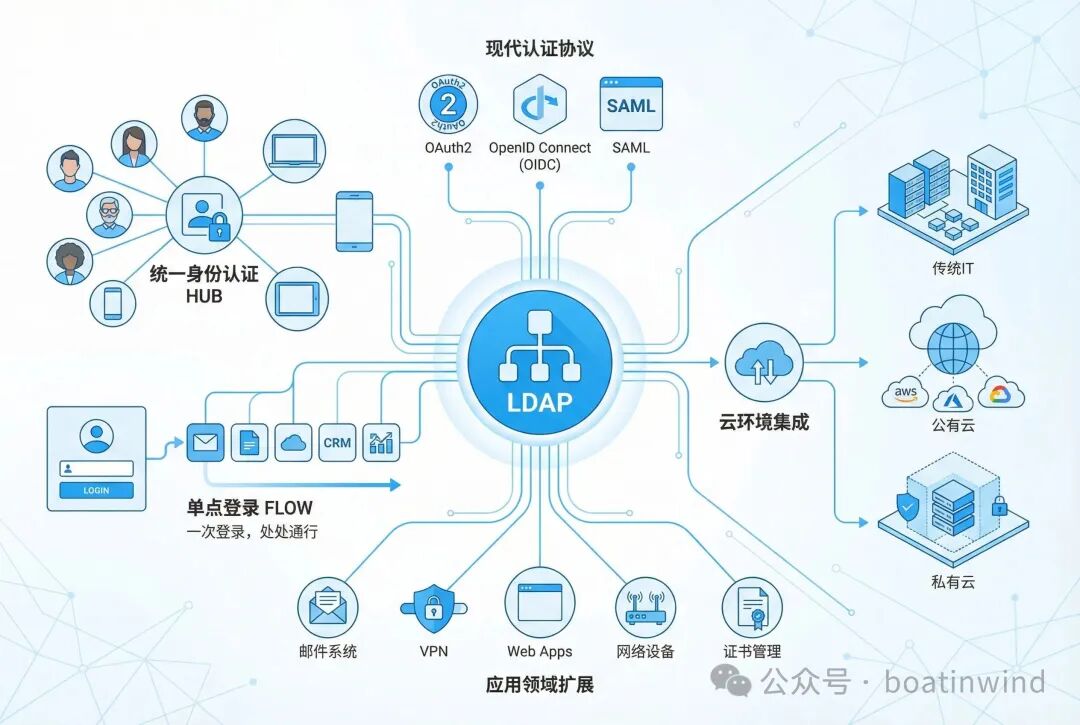

统一身份认证是 LDAP 当前最重要的应用方向。在企业信息化建设中,不同业务系统往往使用独立的用户管理体系,造成“信息孤岛”。基于 LDAP 的统一身份认证系统可以将所有用户信息集中存储在一个目录中,实现“一套账号、全网通行”,大大简化了管理工作,提升了用户体验。

单点登录(SSO)是 LDAP 的典型应用场景。通过 LDAP 作为统一的身份数据源,用户只需登录一次,就能访问所有授权的应用系统,无需重复输入密码。这种方式不仅方便了用户,也提高了安全性。

云环境和跨平台集成为 LDAP 带来了新的发展机遇。现代企业越来越多地采用混合云、多云架构,需要在不同平台间实现统一的身份管理。LDAP 的开放标准特性使其成为连接传统 IT 基础设施和现代云服务的桥梁。许多云目录服务,如 JumpCloud Directory-as-a-Service 等,都以 LDAP 为核心提供云端身份管理能力。

应用领域持续扩展。除了传统的用户认证,LDAP 还广泛应用于邮件系统、VPN 接入、Web 应用授权、网络设备管理、证书管理等多个领域。任何需要进行身份验证和权限控制的场景,都可能用到 LDAP。

与现代认证技术的融合是未来趋势。LDAP 正在与 OAuth2、OpenID Connect(OIDC)、SAML 等现代认证协议深度集成,在保持其作为身份数据源优势的同时,为新型应用提供灵活的认证授权服务。

总的来说,LDAP 凭借其成熟稳定、标准开放、性能可靠的特点,将继续在企业身份管理领域发挥重要作用,并随着技术发展不断演进,适应新的应用需求。