什么是业务随行?

业务随行指用户无论从哪里接入,权限不变。例如员工出差过程中,无论从哪里接入,均可以访问总部的服务器。

什么是业务随行?

业务随行指的是无论用户通过何种方式(有线/无线)、在何处接入网络(如不同楼层、校区),均能自动获取一致的访问策略,实现“权限随人移动”的智能管理。例如员工出差过程中,无论从哪里接入,均可以访问总部的服务器。

为什么要使用业务随行?

随着移动终端的普及,移动办公的兴起,用户从任意终端设备,随时随地接入网络,并且体验流畅的诉求越来越强烈:

移动终端办公越来越多,不再局限于固定终端。

出差到异地,通过分支机构任意接入点接入网络,权限、带宽与总部的权限、带宽保持一致。

通过家里、酒店、酒吧或者咖啡厅等Internet网络接入公司,权限、带宽与公司的权限、带宽保持一致。

在传统园区网络中,是基于IP地址为中心的网络,在部署的时候会规划好IP地址段和VLAN,并且根据业务情况提前规划好业务部署方案,由于策略配置分布于不同的设备上,因地域的不同,设备配置也不一样,如需满足用户随时随地接入网络体验一致的需求,需要调整各地设备的配置,费时费力。

为了解决上述问题,华为公司推出iMaster NCE-Campus业务随行解决方案,完美地解决了为适应出差、移动办公而导致频繁手工调整各地设备配置的问题。

业务随行是如何工作的?

如何实现业务随行

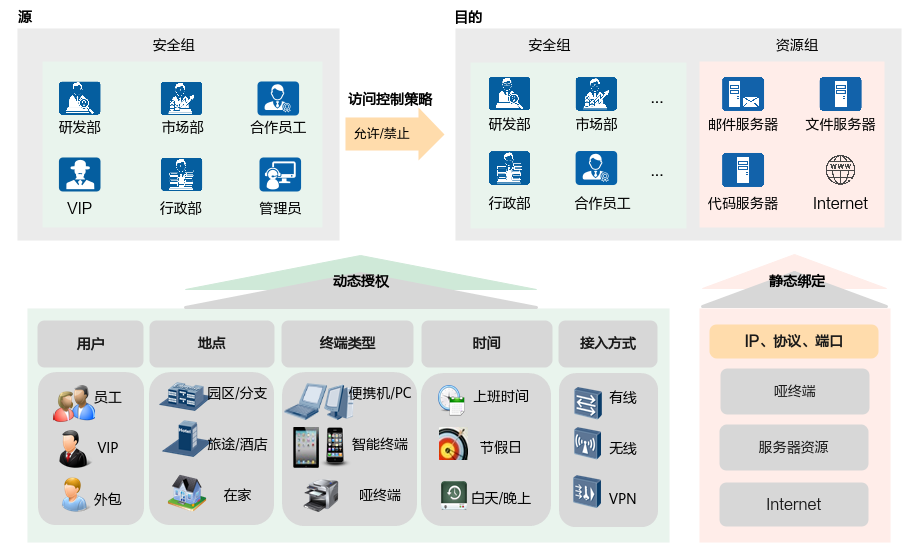

简单来说,就是通过制定源安全组到目的安全组/资源组的访问控制策略,实现业务随行。

安全组:代表网络中通信的对象(用户,终端等),通过通信对象的接入条件动态确定。

资源组:代表资源,通过静态绑定IP地址、协议、端口确定。

如下图所示,管理员通过动态授权的方式,根据用户、地点、终端类型、时间和接入方式定义安全组,通过静态绑定的方式定义资源组,然后制定源到目的的访问控制策略,实现业务随行。例如研发部的员工通过用户名、地点、终端类型、接入方式动态授权,使用PC机有线接入的研发员工允许访问代码服务器,文件服务器等所有研发资源;使用手机无线接入和使用便携机通过VPN接入的研发员工部分权限受限,仅可访问文件服务器和邮件服务器等。

图1-1 如何实现业务随行

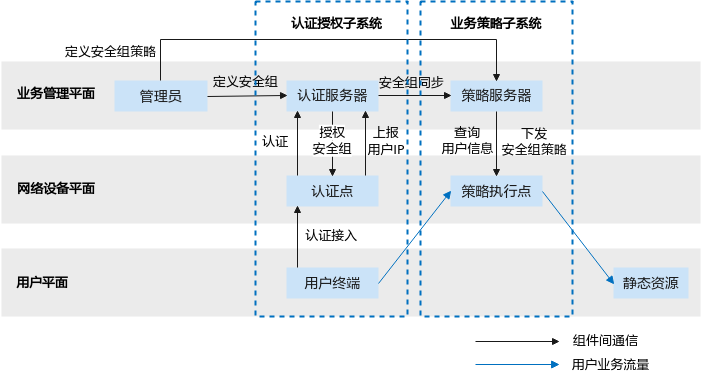

业务随行的逻辑架构和关键角色

业务随行的逻辑架构分为用户平面、网络平面和业务管理平面三个不同层次。如下图所示:

图1-2 业务随行的逻辑架构和关键角色

各逻辑组件相关职责如下表所示:

逻辑对象名称 | 职责 |

|---|---|

业务管理平面 | 向网络管理员提供人机界面,由管理员制定基于安全组的认证授权规则和业务策略。 |

网络设备平面 | 负责响应用户终端发起的认证请求,向认证服务器上报用户信息,并且对用户的业务流量进行基于组的策略控制。 |

用户平面 | 主要为用户终端。负责向企业员工提供人机接口,帮助员工进行认证和资源访问。 |

认证授权子系统 | 负责完成针对用户的认证过程,允许用户接入网络,并且将用户的实时IP地址与用户所属安全组关联起来,收集和管理全网在线用户信息。 |

业务策略子系统 | 负责在策略服务器和各策略执行点之间同步业务策略,完成策略的统一部署。并且基于执行点设备的能力,对用户流量进行基于安全组的控制。 |

从逻辑和业务功能的角度分,业务随行方案包含以下关键角色:

iMaster NCE-Campus:园区网络认证、授权与业务策略管理的核心。逻辑架构中的业务管理平面由iMaster NCE-Campus承担。

认证点设备:部署在网络设备平面,负责响应客户端的认证请求,与认证服务器交互完成用户认证过程,并根据认证服务器的认证结果决定是否允许该用户终端接入网络。认证点设备可感知用户的实时IP地址,并将IP地址上报给iMaster NCE-Campus,iMaster NCE-Campus可以将全网用户的实时IP地址与安全组进行关联。认证授权子系统主要依靠认证点设备与iMaster NCE-Campus的协作来收集全网在线用户信息。

策略执行点设备:部署在网络设备平面,负责执行基于安全组的业务策略。策略执行点设备具备识别报文的源安全组/目的安全组信息的能力才可以执行业务策略。业务策略子系统主要依靠策略执行点设备与iMaster NCE-Campus的协作来识别报文的源安全组/目的安全组信息。

认证点设备和策略执行点设备是两种设备角色。根据管理员的配置和设备的能力,同一台物理设备既可以同时担任这两种角色,也可以只担任其中的一种角色。

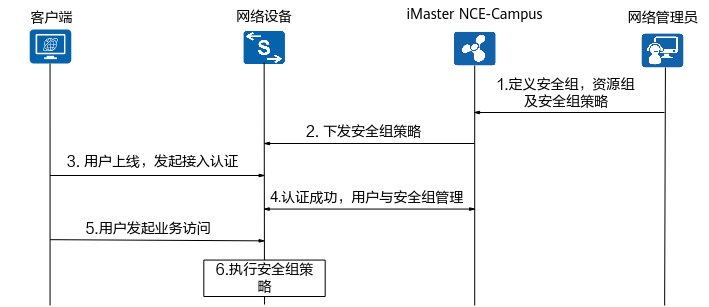

业务随行的工作流程

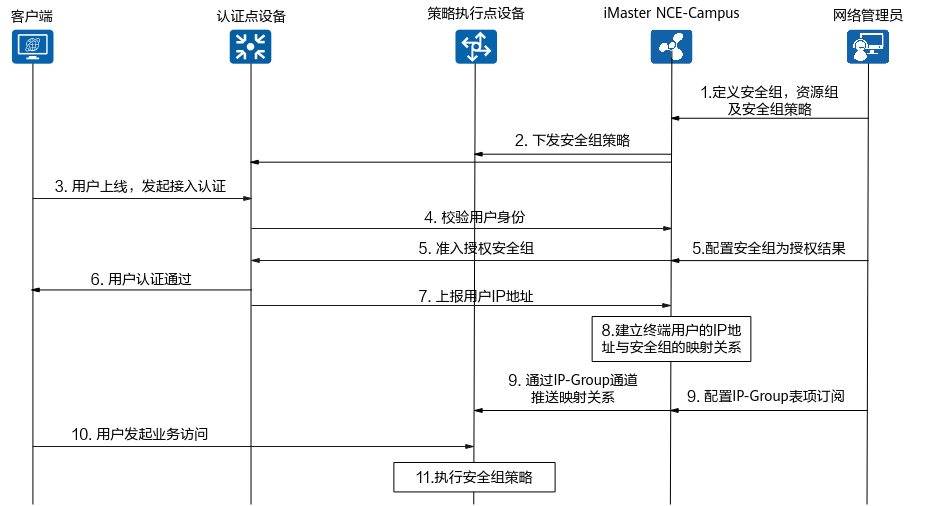

认证点与执行点是同一设备图1-3 业务随行的工作流程(认证点与策略执行点是同一设备)

管理员在iMaster NCE-Campus配置安全组,资源组及安全组策略,并下发给所有关联的网络设备。

用户发起认证,认证请求被网络设备接收后转发到iMaster NCE-Campus,认证授权成功后分配给用户对应的安全组,并将用户与安全组的映射关系返回网络设备。

用户发起业务访问,业务流到达网络设备时,网络设备执行安全组策略,用户可以正常访问权限内对应的业务资源。

认证点与执行点为不同设备图1-4 业务随行的工作流程(认证点与策略执行点为不同设备)

管理员在iMaster NCE-Campus配置安全组,资源组及策略,并下发给所有关联的网络设备,包含策略执行点设备和认证点设备。

用户发起认证,在认证过程中,iMaster NCE-Campus根据用户的登录条件,将其与安全组关联。认证成功后,iMaster NCE-Campus将用户所属安全组作为授权结果下发给认证点设备和策略执行点设备。

认证点设备上报用户的IP地址,iMaster NCE-Campus收集所有上线用户的IP地址,建立用户的IP地址和安全组的映射关系(安全组表项)。

管理员需要配置IP-Group表项订阅,策略执行点设备订阅iMaster NCE-Campus上的认证节点,iMaster NCE-Campus通过IP-Group通道向策略执行点设备推送用户IP地址和安全组的映射关系(安全组表项)。

用户发起业务访问,当用户的报文到达策略执行点时,策略执行点设备会识别报文的源/目的IP对应的安全组,执行基于安全组的组策略,用户可以正常访问权限内对应的业务资源。

业务随行有哪些应用场景?

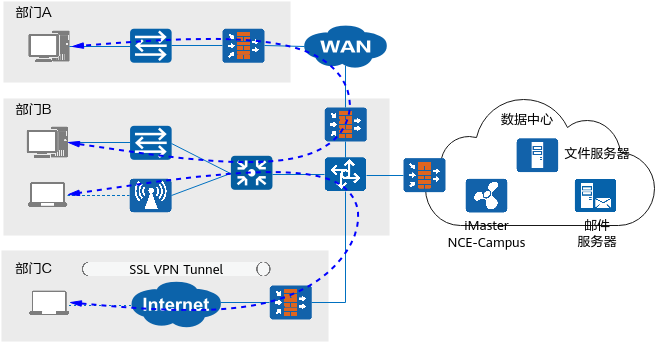

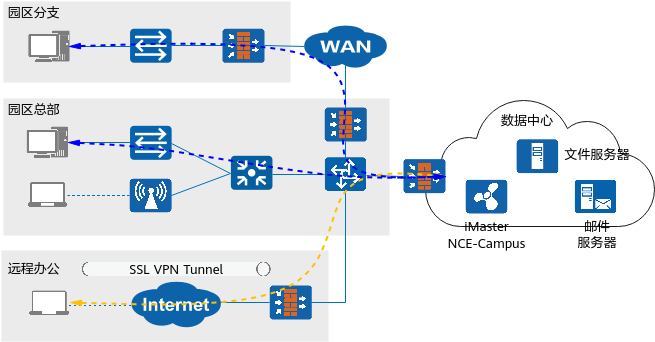

用户访问数据中心权限控制

企业员工访问数据中心存在权限控制的诉求,园区员工使用有线802.1X认证/无线Portal认证的方式访问数据中心,出差员工使用远程SSL VPN的方式访问数据中心,不同场景下的网络权限有区分,例如园区接入的权限一致,从外网VPN接入,部分权限受控,保证企业的关键数据不会泄露。

业务随行可以根据用户的接入条件,将其分配至不同的安全组中,并制定不同的访问控制策略,实现用户访问数据中心权限控制。

图1-5 通过业务随行实现用户访问数据中心的权限控制

跨部门/公司协作办公

企业跨部门/公司协作办公时,临时存在不同部门员工和其他公司员工组成同一个团队协作项目的场景,项目成员频繁变更,且跨公司的员工相互数据传输时需要审批和监管。

业务随行可以将项目成员分配到临时安全组,管理员只需对临时安全项目安全组分配合适的权限即可。

图1-6 通过业务随行实现跨部门/公司协作办公