网络安全--ARP绑定

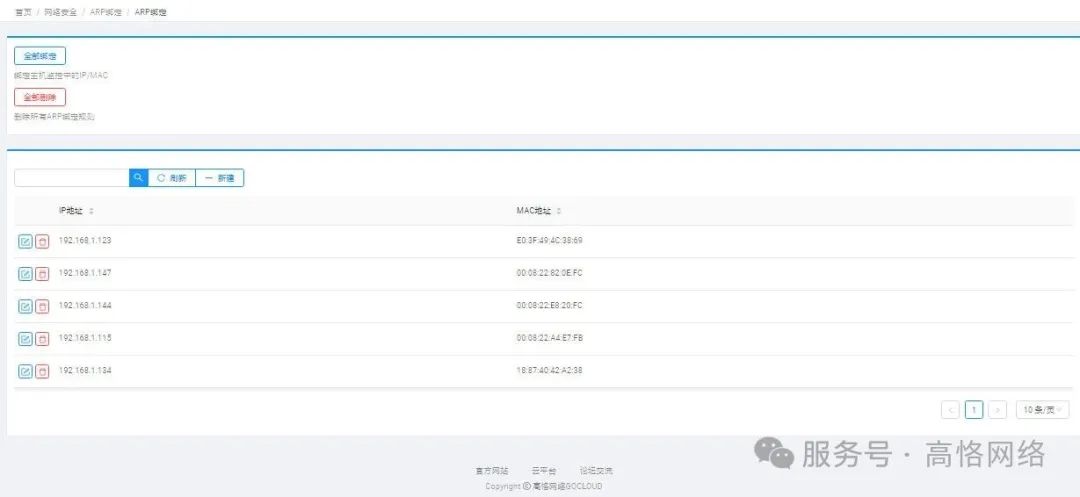

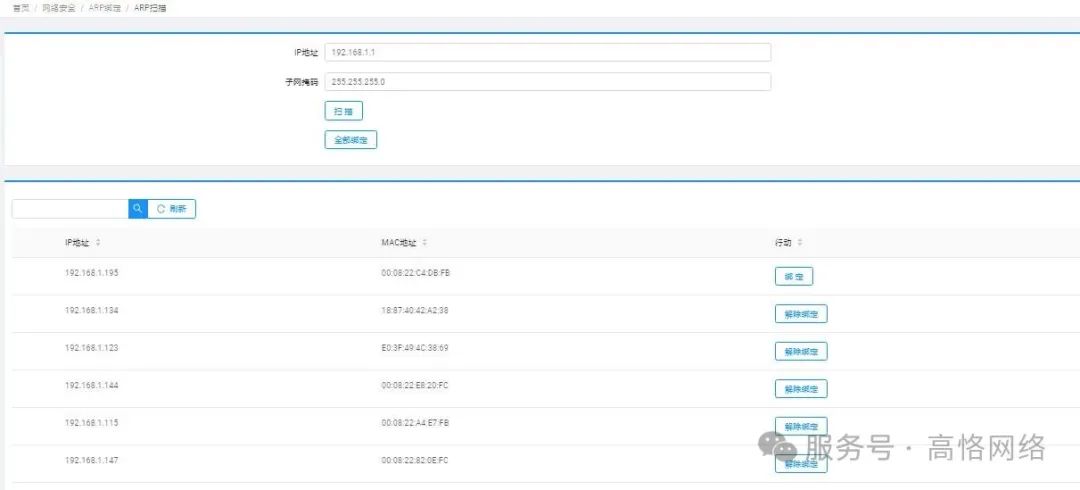

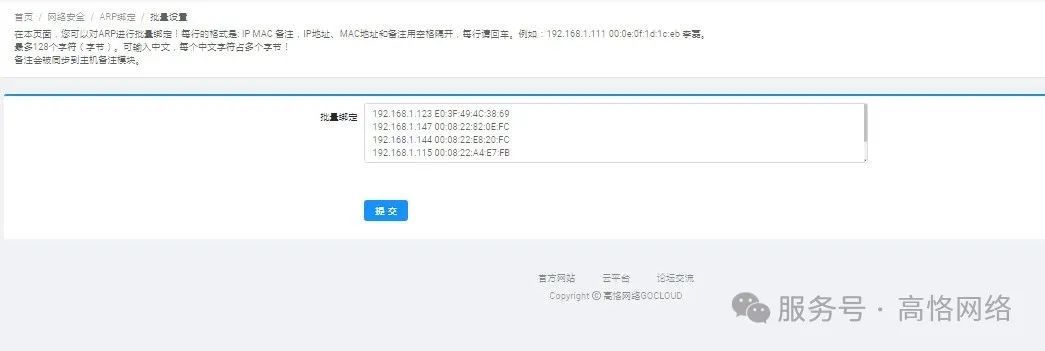

【ARP绑定】

为了更好的对网络中的计算机进行管理,您可以通过ARP绑定功能来控制网络中计算机间的访问(IP绑定)。使得局域网中计算机的mac和ip绑定在一起,而别的计算机不能使用该IP 。

一次扫描只能扫描一个C网段, 由此避免扫描大网段导致大量消耗路由器资源。 如果您内网有多个C网段(也就是掩码不是255.255.255.0),或者内网口上配置有扩展网段, 那么您必须多次扫描。

网络安全--ARP安全

【ARP安全】

针对ARP欺骗,路由器网络安全设置下有ARP绑定,ARP安全设置,在ARP安全设置下勾选免费arp发送,ARP攻击防御,ARP欺骗检测功能。在web管理界面下可以直接设置。

提示:

此处的速率限制是内网所有ARP包速率限制;如果您内网PC或者移动终端较多, 速率限制应保证单台终端10包/秒, 避免误杀: 如果您内网终端数目为200台,那么速率限制以2000包/秒为宜。

欺骗检测只是提示欺骗的可能性,等级越高,那么欺骗的可能性越大;为安全起见,路由器并不会对欺骗者丢包;ARP欺骗相关信息,不但会在此处显示,也会在系统安全日志里告警,请参考【系统状态】-【安全日志】:

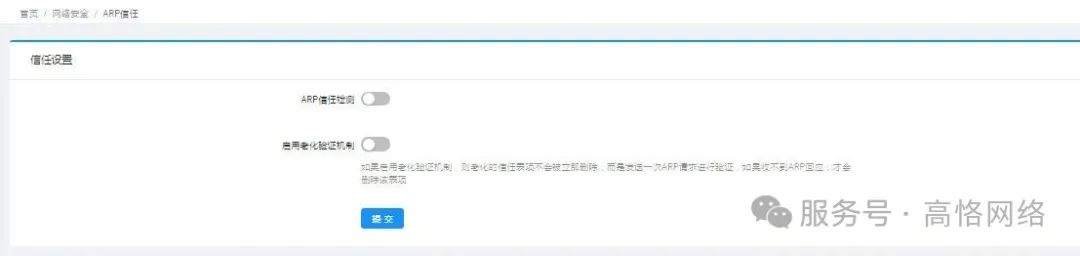

网络安全--ARP信任

【ARP信任】

与ARP绑定类似,可以认为是懒人模式下的ARP绑定,用于防御网络欺骗,点击勾选即可完成配置。

信任列表中显示ARP信任模块中收集的ARP条目。

网络安全--MAC过滤

【MAC过滤】

通过MAC过滤对局域网内的主机访问Internet进行控制。默认开启状态为【仅允许表外接入】,可以搭配【系统状态】-【主机监控】-【MAC地址过滤表】实现一键禁止上网的效果。

【MAC列表】用于MAC过滤的访问列表,可以直接在【系统状态】-【主机监控】-【MAC地址过滤表】里加入,也可手动添加。

【批量设置】是【MAC列表】条目的批量增加。MAC批量增加!每行格式为: MAC地址 描述,MAC地址和描述用空格隔开,描述为可选,每行请回车。例如:00:0e:0f:1d:1c:eb 张三

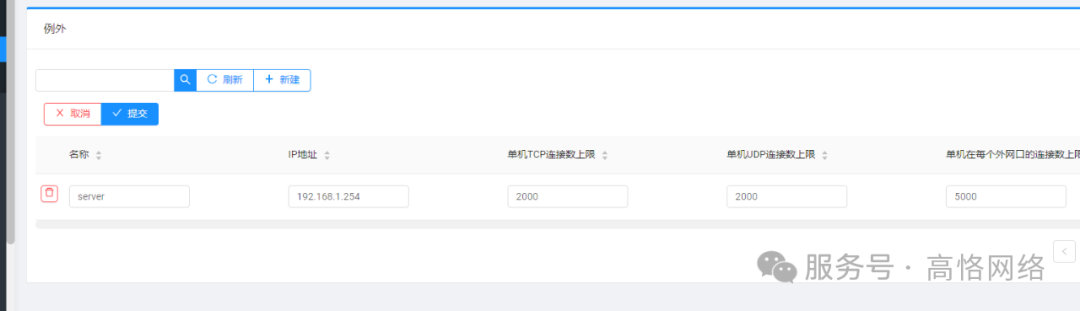

网络安全--连接数限制 【连接数限制】 连接数设置可以控制整个网络对外的连接数量。若对单个IP的连接数进行管控可以控制内网的计算机最多能同时建立的连接数。这个功能对网管人员在控制内网使用P2P软件如BT、迅雷、emule等会造成大量发出连接数的软件提供了非常有效的管理。 设置恰当的允许连接数可以有效控制P2P软件下载时所能产生的连接数,相对也使带宽使用量达到一定的限制。另外,若内网有计算机中了类似冲击波的病毒而产生大量对外发连接请求时,也可以达到抑制作用。

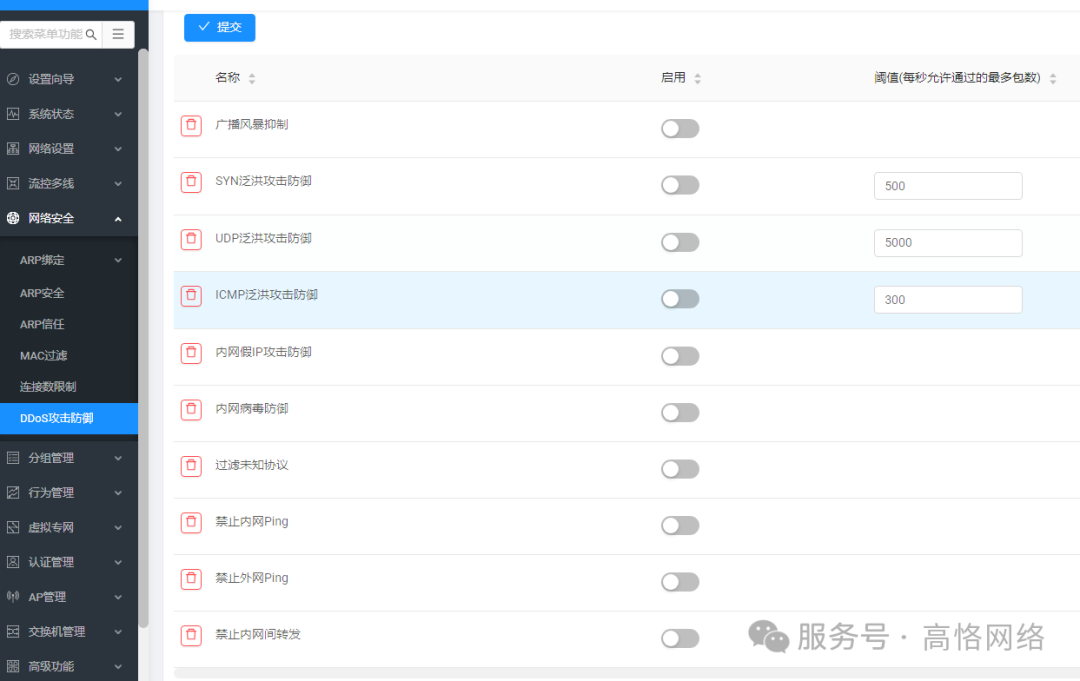

网络安全--DDoS攻击防御

【攻击防御】

包含路由器中各种网络防御策略,配置界面如下,可勾启用选如图选项所示。

DDOS攻击的原理大量发包消耗资源, 导致路由系统拒绝服务, 从而严重影响正常上网。

比如:SYN攻击就是利用TCP的三次握手协商的特点,每次只发送第一个SYN报文,让路由器收到SYN报文以后应答SYN ACK 报文,而攻击者不理会SYN ACK报文,让连接无法创建,这样路由器就要消耗系统资源不断重传报文。大量的SYN报文,将使路由器的系统资源被消耗尽,最后就导致掉线现象的出现。DDOS 攻击的源头不仅可以来源于内网,也可以来源于外网。

提示:

1、UDP攻击防御的阈值一般不要高于2000。内网假IP攻击可以防止假IP发起syn flood攻击。

2、禁止内网间转发主要目的是隔离内网多个子网, 禁止内网多个子网之间通过路由器跨网段转发来实现互通。